前言

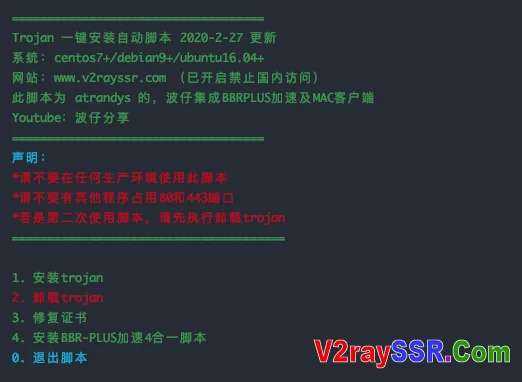

Randy’s 堡垒(www.atrandys.com) 维护的Trojan一键安装脚本更新了,这边感谢A大大的精心维护。

看了下脚本,本次更新的内容还是挺多的,最主要的还是有一个单独的证书申请选项,证书申请失败可以继续尝试。

然后此脚本更新了自动获取Trojan官方最新版本进行部署。

不敢邀功,此脚本本来就是A大大的,作者仅仅弄了一个BBRPLUS加速,还有群里面很多MACOS的小伙伴,所以作者在上面加上了一个MACOS系统的客户端,并也是智能配置。

演示视频:点击观看

准备工作如下

1、VPS一台,系统随意,本教程基于Debian 9 的系统。

2、域名一个,并做好解析(若是不需要套用CND就不用到cloudflare关联域名解析服务器,直接在域名提供商那里解析域名)

PS:CDN最近经常抽风,若是撸羊毛的人太多了,难免会崩溃,毕竟是免费的。个人觉得,暂时不需要CDN。

推荐域名注册地址(有隐私保护):点击访问

推荐国人商家VPS(CN2 GIA洛杉矶):点击注册

推荐大品牌VPS (CN2 GIA 搬瓦工):点击注册

Trojan一键安装脚本

安装wget

yum -y install wget ##ContOS Yum 安装 wget apt-get install wget ##Debian Ubuntu 安装 wget

脚本如下

wget -N --no-check-certificate -q -O trojan_install.sh "https://raw.githubusercontent.com/V2RaySSR/Trojan/master/trojan_install.sh" && chmod +x trojan_install.sh && bash trojan_install.sh

使用工具连接Trojan

这里推荐使用Mellow这个一个工具,这个工具可以实现分流,当然,你若是不习惯,也可以继续使用你的V2rayN连接。

下载地址:点击下载 ( exe为Win客户端 dmg为Mac客户端 )

作者用的CONF文件

[Endpoint] ; tag, parser, parser-specific params... Direct, builtin, freedom, domainStrategy=UseIP Reject, builtin, blackhole Dns-Out, builtin, dns Http-Out, builtin, http, address=192.168.100.1, port=1087, user=myuser, pass=mypass Socks-Out, builtin, socks, address=127.0.0.1, port=1080 Proxy-1, vmess1, vmess1://[email protected]:443/path?network=ws&tls=true&ws.host=example.com Proxy-2, vmess1, vmess1://[email protected]:10025?network=tcp Proxy-3, ss, ss://aes-128-gcm:[email protected]:8888 Proxy-4, vmess1, vmess1://[email protected]:443/path?network=http&http.host=example.com%2Cexample1.com&tls=true&tls.allowinsecure=true Proxy-7, vmess1, vmess1://[email protected]:10025?network=kcp&kcp.mtu=1350&kcp.tti=20&kcp.uplinkcapacity=1&kcp.downlinkcapacity=2&kcp.congestion=false&header=none&sockopt.tos=184 Proxy-8, vmess1, vmess1://[email protected]:10025?network=quic&quic.security=none&quic.key=&header=none&tls=false&sockopt.tos=184 [EndpointGroup] ; tag, colon-seperated list of selectors or endpoint tags, strategy, strategy-specific params... Group-1, Socks-Out, interval=300, timeout=6 [Routing] domainStrategy = IPIfNonMatch [RoutingRule] ; type, filter, endpoint tag or enpoint group tag DOMAIN-KEYWORD, geosite:category-ads-all, Reject IP-CIDR, 223.5.5.5/32, Direct IP-CIDR, 8.8.8.8/32, Group-1 IP-CIDR, 8.8.4.4/32, Group-1 PROCESS-NAME, trojan.exe, Direct GEOIP, cn, Direct GEOIP, private, Direct PORT, 123, Direct DOMAIN-KEYWORD, geosite:cn, Direct DOMAIN, www.google.com, Group-1 DOMAIN-FULL, www.google.com, Group-1 DOMAIN-SUFFIX, google.com, Group-1 FINAL, Group-1 [Dns] ; hijack = dns endpoint tag hijack = Dns-Out ; cliengIp = ip clientIp = 114.114.114.114 [DnsServer] ; address, port, tag localhost 223.5.5.5 8.8.8.8, 53, Remote 8.8.4.4 [DnsRule] ; type, filter, dns server tag DOMAIN-KEYWORD, geosite:geolocation-!cn, Remote DOMAIN-SUFFIX, google.com, Remote [DnsHost] ; domain = ip doubleclick.net = 127.0.0.1 [Log] loglevel = warning