目录

(自动化方式)针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,切换到横向。

实战性:关注真正用于实际攻击的漏洞数量,以及漏洞的利用深度(不关注漏洞库的数量)

体系性:打通渗透前,渗透中,以及渗透后的完整流程完整DOM事件收集,自动化触发。

高效性:利用积累的规则库,全自动的实现IT资产攻击面的梳理;效率提升数倍,发包更少速度更快、更精准;

平台性:发动广泛的安全人员的力量,完善上面提到的所有资源库;包括基于社区的数据共享,插件发布,漏洞共享等;

艺术性:美观度高,家带来感官上的享受。

3.1、简介:

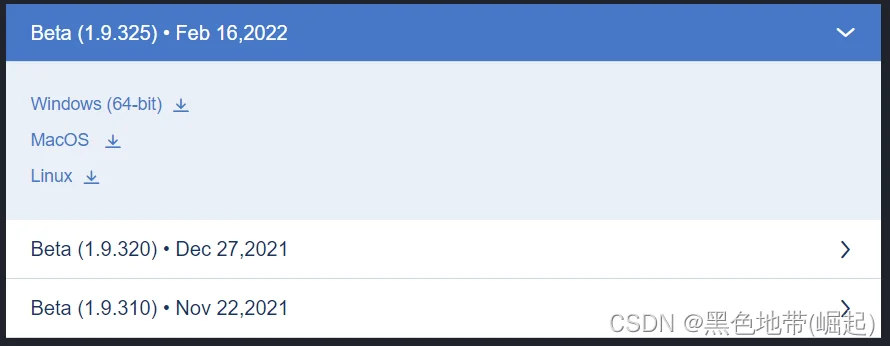

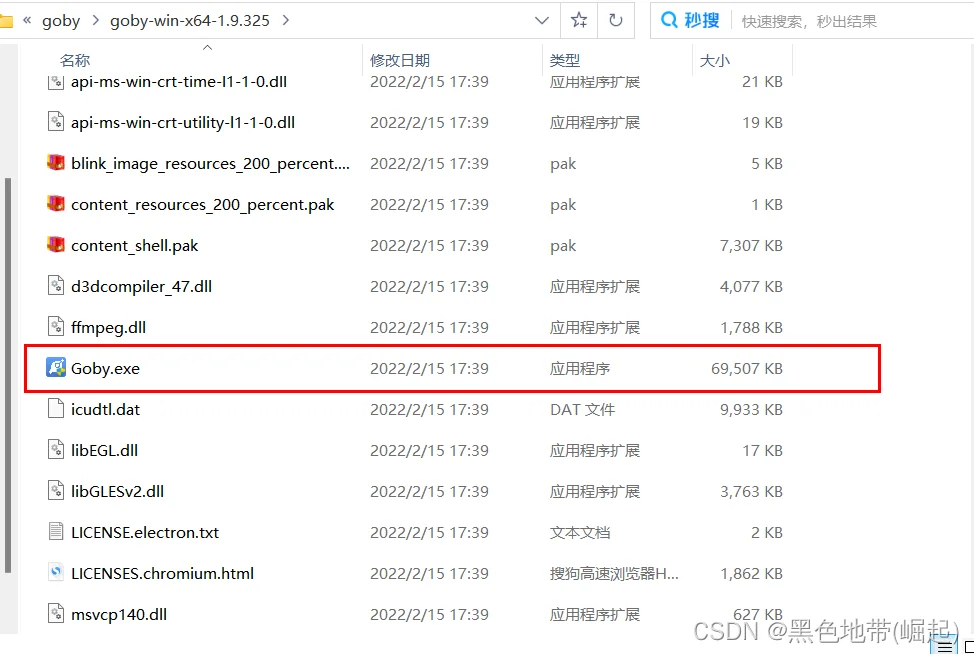

Goby目前是使用Go语言开发、采用Electron+VUE前端框架的绿色版本,支持windows/MacOS/Linux,无需安装。

3.2、权限配置:

Goby基于网络扫描,使用前先赋予goby识别网卡的权限

3.2.1、Windows用户

下载Npcap数据捕获包, 下载地址:https://nmap.org/npcap/dist/npcap-0.9983.exe

(我把安装过程中的4个选项全部勾选了)

安装完成后,启动goby。

3.2.2、MacOS用户

执行以下命令:

cd /dev

sudo chown $USER:admin bp*

都不需要安装的,直接启动就可以了

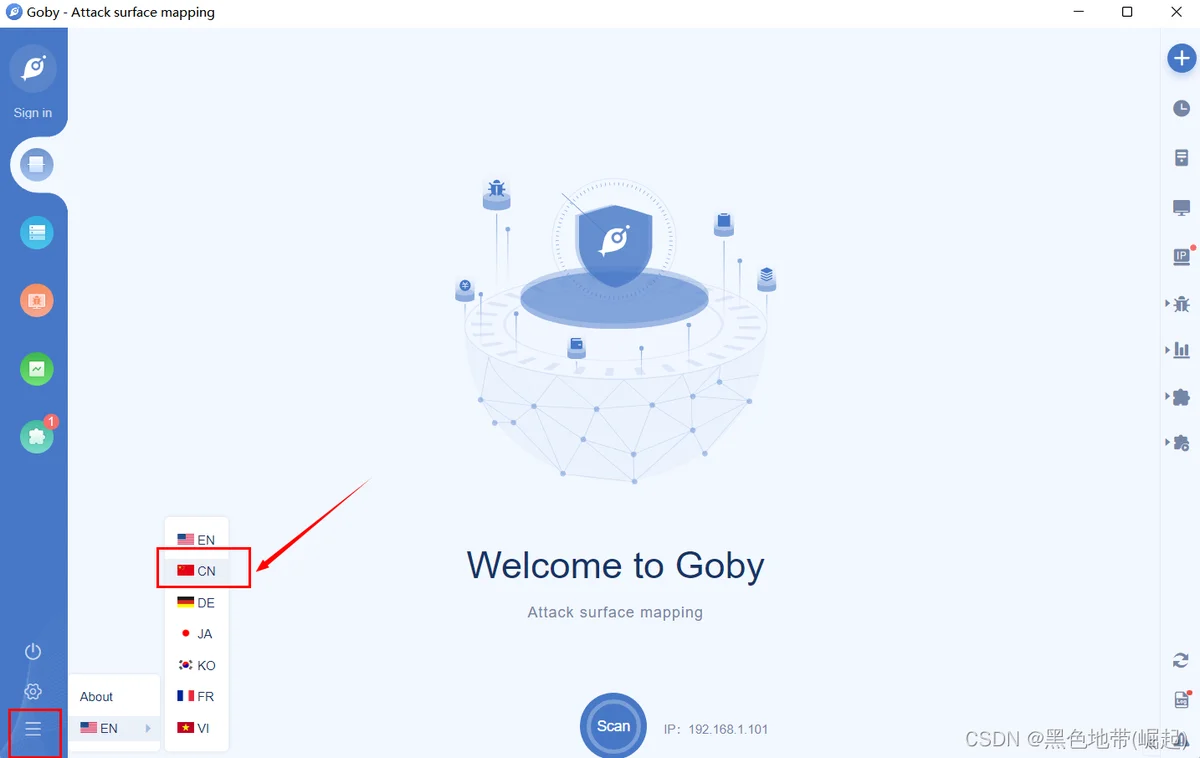

左下角可以切换语言

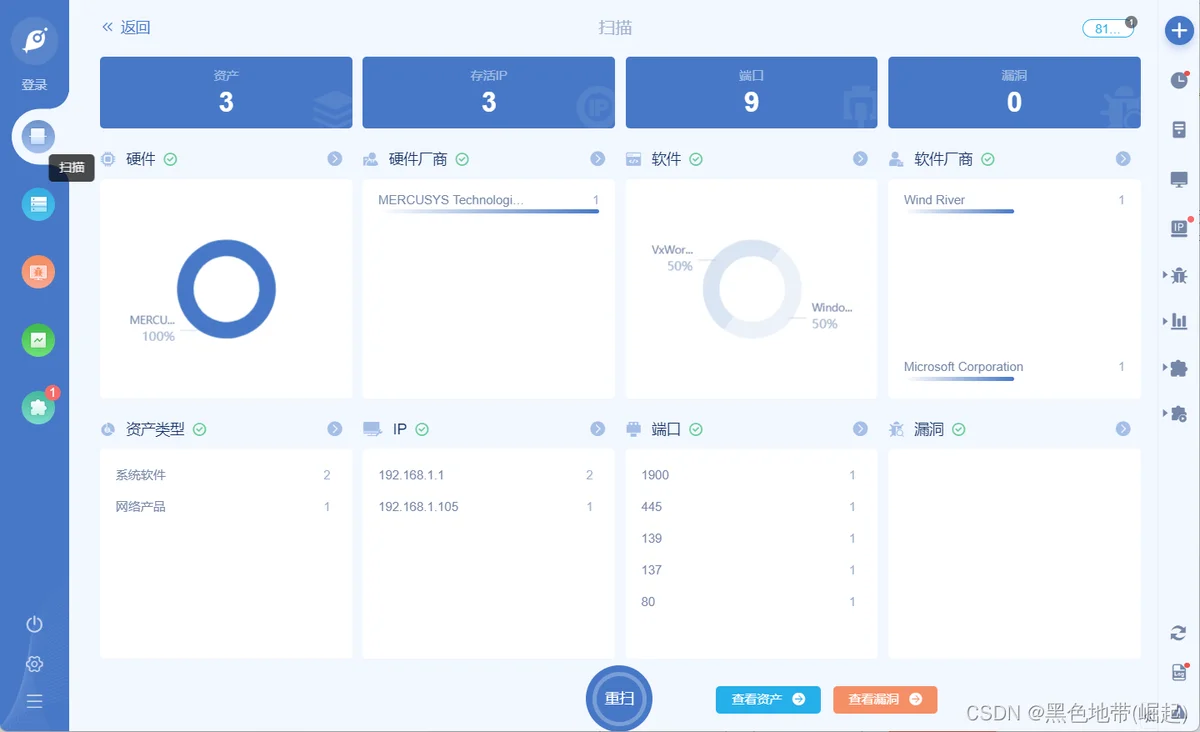

(扫的自己电脑的内网)

6.1、扫描

新建一个扫描

6.2、资产收集

自动探测当前网络空间存活的IP及解析域名到IP,轻量且快速的分析出端口对应的协议、Mac地址、证书、应用产品、厂商等信息。

6.2.1、获取更多资产信息:

子域名扫描

自动爬取子域名,AXFR监测,二级域名字典爆破,关联域名查询。

网站截图

可以快速判断网站系统应用(基于Chrome截图插件实现)

深度分析

发现非标准端口或非标准应用系统资产,进行深入的应用识别(实战)

代理扫描

通过socket5代理,快速进入内网,开启内网渗透(支持Pcap及socket两种模式)

pcap模式:支持协议识别和漏洞扫描,不支持端口扫描;

socket模式:支持端口扫描协议识别以及漏洞扫描,扫描速度慢。

6.3、漏洞利用

对风险资产进行批量验证

验证成功后可利用,利用成功后,直接进行shell管理

支持自定义PoC及弱口令字典(武器库)

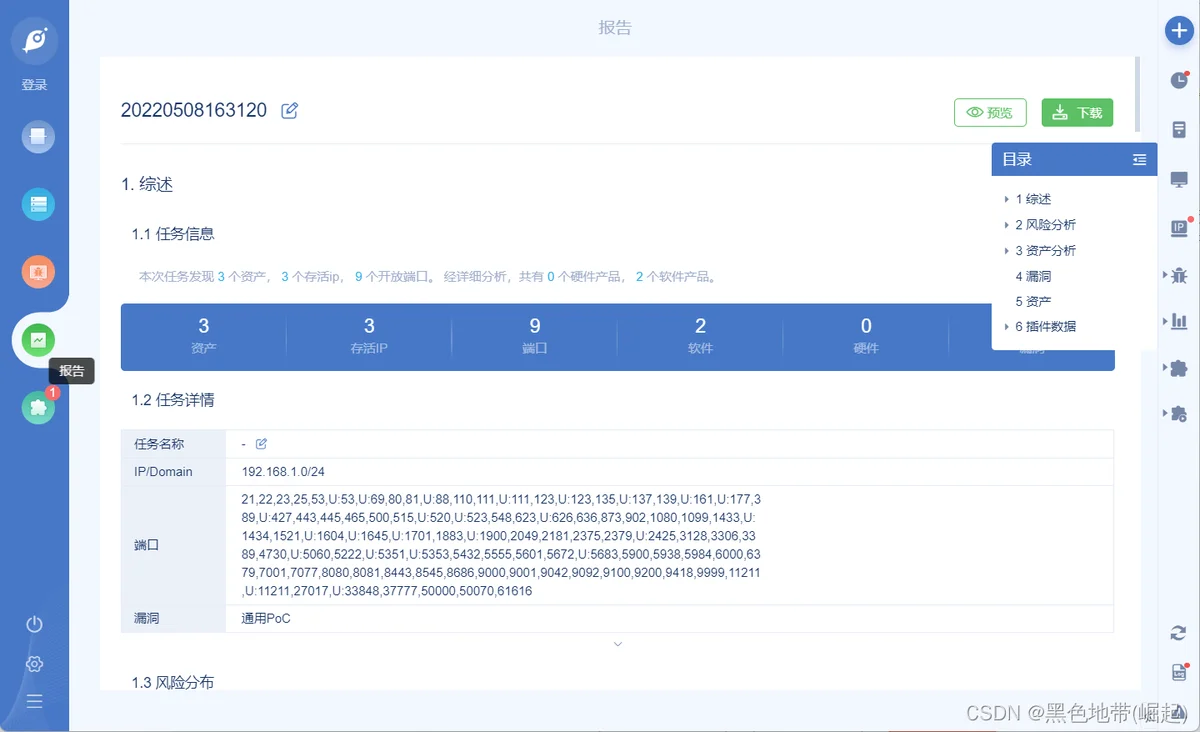

6.4、生成报告

扫描完成后,生成分析报告,并支持PDF、Excel导出,方便本地分析及呈报传阅。

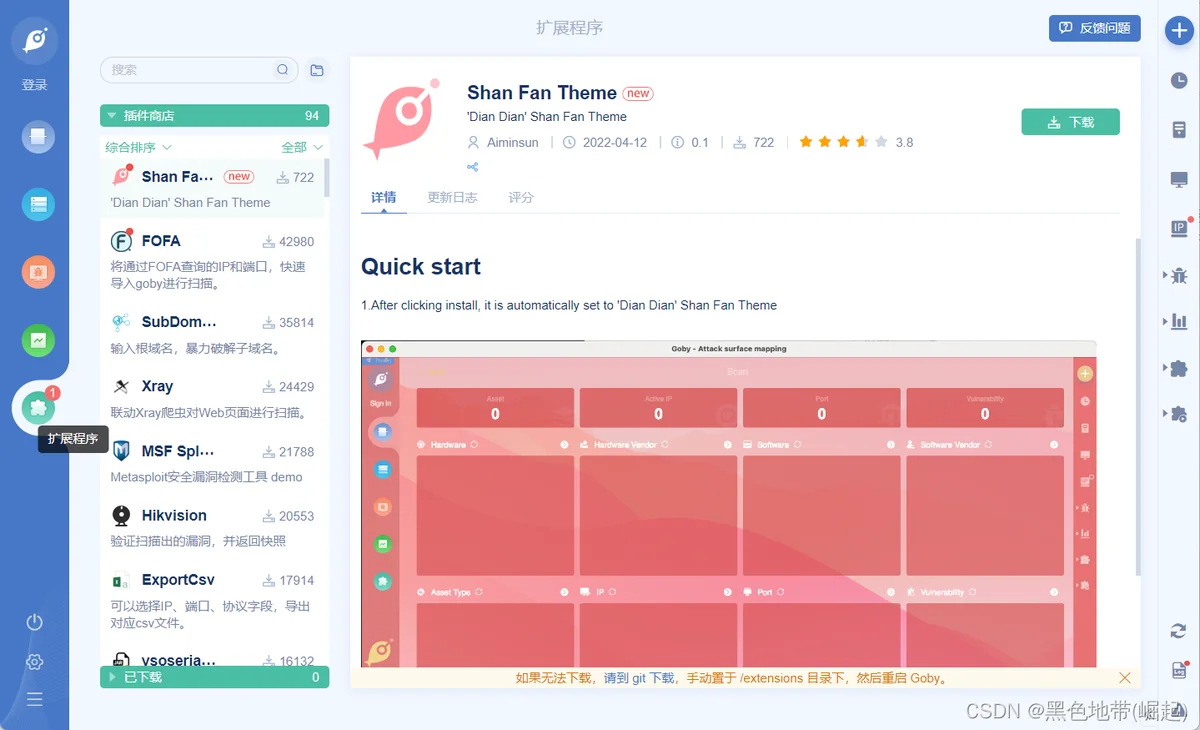

6.5、扩展程序

有插件就方便许多了