用于将 Google Play 商店添加到 Android 子系统的流行 Windows 11 工具箱脚本已使用恶意脚本、Chrome 扩展程序和潜在的其他恶意软件秘密感染用户。

当 Windows 11 于 10 月发布时,微软宣布将允许用户直接在 Windows 中运行原生 Android 应用程序。

这一功能让许多用户兴奋不已,但当2 月份发布适用于 Windows 11 的 Android 预览版时,许多用户对无法将其与 Google Play 一起使用而感到失望,并被亚马逊 App Store 中的应用程序卡住了。

虽然有一些方法可以使用ADB 旁载 Android 应用程序,但用户开始寻找让他们将 Google Play 商店添加到 Windows 11 的方法。

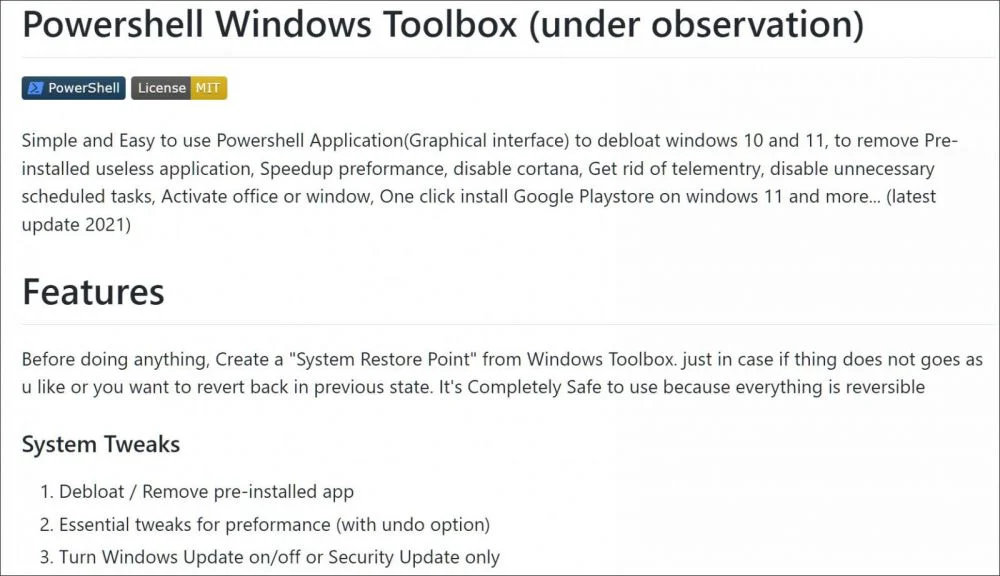

大约在那个时候,有人在 GitHub 上发布了一个名为 Windows Toolbox的新工具,该工具 具有许多功能,包括能够解压 Windows 11、激活 Microsoft Office 和 Windows,以及为 Android 子系统安装 Google Play Store。

GitHub 上的 Windows 工具箱

一旦科技网站发现了这个脚本,它就被许多人迅速推广和安装。

然而,直到本周大家都不知道,Windows Toolbox 实际上是一个木马,它执行一系列模糊的恶意 PowerShell 脚本,以在设备上安装木马点击程序和可能的其他恶意软件。

滥用 Cloudflare 工作人员安装恶意软件

在过去的一周里,不同的用户 分享了一个发现,即 Windows 工具箱脚本是一个非常聪明的恶意软件攻击的前线,导致了令人惊讶的低质量恶意软件感染。

虽然 Windows Toolbox 脚本执行了 GitHub 上描述的所有功能,但它还包含混淆的 PowerShell 代码,该代码将从 Cloudflare 工作人员那里检索各种脚本,并使用它们在受感染的设备上执行命令和下载文件。

要运行 Windows Toolbox,开发人员告诉用户执行以下命令,该命令从托管在http://ps.microsoft-toolbox.workers.dev/的 Cloudflare 工作程序加载 PowerShell 脚本。

启动脚本的原始 GitHub 说明

使用 Cloudflare Workers 来托管恶意脚本很聪明,因为它允许威胁参与者根据需要修改脚本并使用未被过度利用的平台来分发恶意软件,因此它可能不太容易被检测到

该脚本看起来像宣传的那样,具有消除 Windows 11 膨胀、禁用遥测、修复 Your Phone 应用程序、设置电源配置文件等功能。

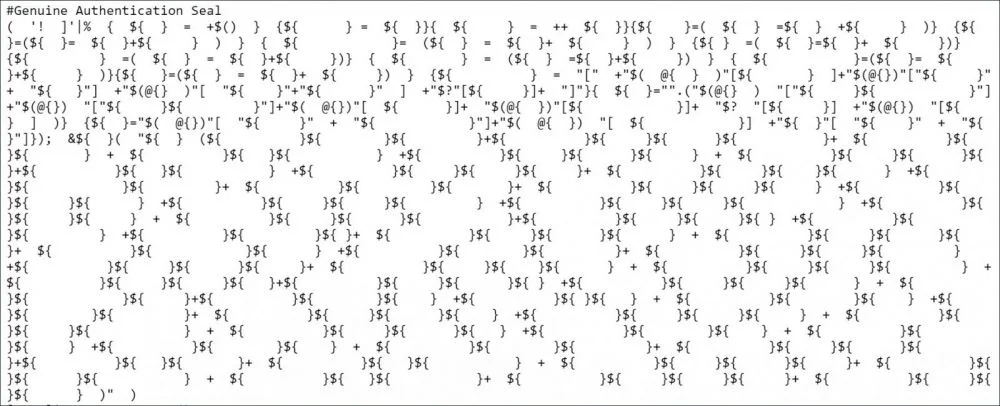

然而,在脚本的第 762 行和第 2,357 行,存在混淆代码,但乍一看,它似乎不会带来任何风险。

混淆的 PowerShell

但是,在去混淆后,它会转换为 PowerShell 代码 [ Stage 1、Stage 2、Stage 3 ],从 Cloudflare 工作人员和https://github.com/alexrybak0444/ GitHub 存储库中加载恶意脚本和文件。

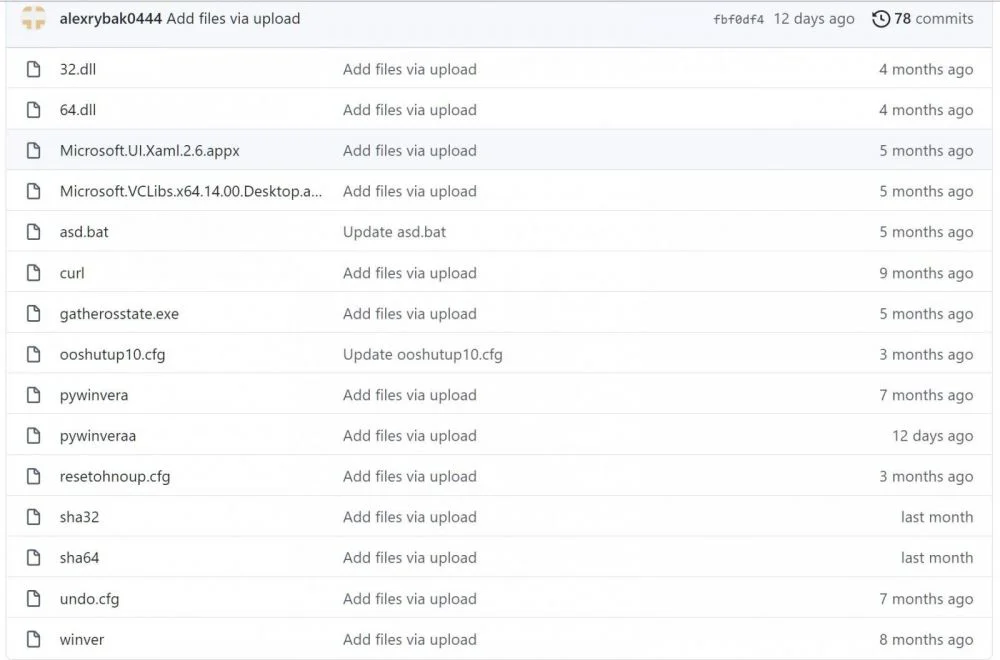

威胁参与者 GitHub 存储库

该存储库包含大量文件,包括重命名的 Python 发行版、7Zip 可执行文件、Curl 和各种批处理文件。

不幸的是,存储在 Cloudflare 上的某些脚本需要发送特殊的标头才能访问它们,或者根本不再可用,因此很难准确分析这些 PowerShell 脚本、批处理文件和文件在受感染设备上的作用。

向 Cloudflare 工作人员发送特殊标头

我们所知道的是,这些恶意脚本仅针对美国用户,并创建了大量具有以下名称的计划任务:

Microsoft\Windows\AppID\VerifiedCert

Microsoft\Windows\Application Experience\Maintenance

Microsoft\Windows\Services\CertPathCheck

Microsoft\Windows\Services\CertPathw

Microsoft\Windows\Servicing\ComponentCleanup

Microsoft\Windows\Servicing\ServiceCleanup

Microsoft\Windows\Shell\ObjectTask

Microsoft\Windows\Clip\ServiceCleanup

这些计划任务用于配置各种变量,创建由任务运行的其他脚本,以及杀死进程,例如 chrome.exe、msedge.exe、brave.exe、powershell.exe、python.exe、pythonw.exe、 cdriver.exe 和 mdriver.exe。

它还创建了一个隐藏c:\systemfile文件夹,并将Chrome、Edge 和 Brave的默认配置文件复制到该文件夹中。

PowerShell 脚本在此文件夹中创建了一个 Chromium 扩展,以在浏览器启动时执行来自https://cdn2.alexrybak0555.workers.dev/的脚本。

这个脚本似乎是这次攻击的主要恶意组件,虽然它上传了有关受害者的地理位置信息,但奇怪的是,它的恶意行为仅用于通过将用户重定向到附属和推荐 URL 来产生收入。

当用户访问 whatsapp.com 时,脚本会将他们重定向到以下随机 URL 之一,其中包含“赚钱”骗局、浏览器通知骗局和有害软件的促销。

https://tei.ai/hacky-file-explorer

https://tei.ai/pubg-for-low-spec-pc

https://tei.ai/get-free-buck

https://tei.ai/win-free-digital-license

https://tei.ai/make-money-online-right-now

https://tei.ai/make-money-online-35-way

https://tei.ai/9qmcSfB

https://tei.ai/GCShsSr

https://tei.ai/wCJ88s

命中错综复杂的脚本所传递的有效负载的影响是如此之小,以至于几乎感觉像是缺少了什么。

可能是这种情况,因为其中一个计划任务执行来自 autobat.alexrybak0444.workers.dev 的代码,其中可能包含更多恶意行为。但是,此脚本未存档且不可用。

对于过去运行此脚本并担心他们可能被感染的人,您可以检查上述计划任务和 C:\systemfile 文件夹是否存在。

如果存在这些,请删除关联的任务、systemfile 文件夹以及安装为 C:\Windows\security\pywinvera、C:\Windows\security\pywinveraa 和 C:\Windows\security\winver.png 的 Python 文件。