Bugo:新一款Golang实现的勒索软件,已被奇安信拉黑

概述

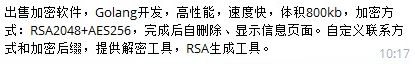

近日,奇安信病毒响应中心在日常样本监控过程中发现一款新型勒索病毒在地下论坛上被售卖,贩卖者宣称该加密软件性能高,速度快,可自定义联系方式和加密后缀。

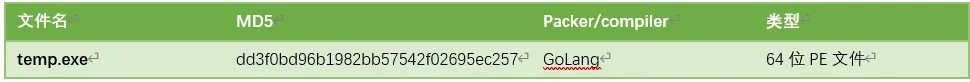

该勒索软件由Golang语言开发,执行过程中会将其自身复制到特定目录下并启动,接着生成AES密钥,遍历目录获取文件,加密文件,自删除、弹出勒索信。结合样本相关特征奇安信病毒响应中心将其命名为Bugo勒索家族。

由于该勒索还处于贩卖阶段,还未能大范围流行,奇安信已将此威胁扼杀在摇篮里,并对相关信息进行披露。

背景

最近一段,通过奇安信大数据平台检测,国内外越来越多的恶意软件开发者开始使用Golang语言来开发远控、勒索软件等恶意软件。

在前一阵的通达OA事件中,攻击者就使用了Golang编写的勒索软件,通过伪装成通达OA的某个插件的方式植入相关企业的电脑中,成功绕过杀软软件,加密企业数据,给相关企业造成了较大的损失。

本次捕获的新型勒索软件“Bugo”目前正在地下论坛中出售。卖方称可以自定义联系方式和加密后缀。

这意味着,相关黑产团伙购买后可以无限制的生成任意加密后缀的勒索样本,如果考虑极致的免杀还可以在外层套几层流行的混淆器再进行投放,危害巨大。同时在该论坛中,有人在寻求Arkei Stealer logs工具,用于勒索软件的攻击流程中。

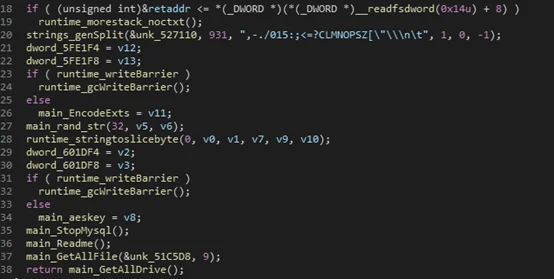

样本分析

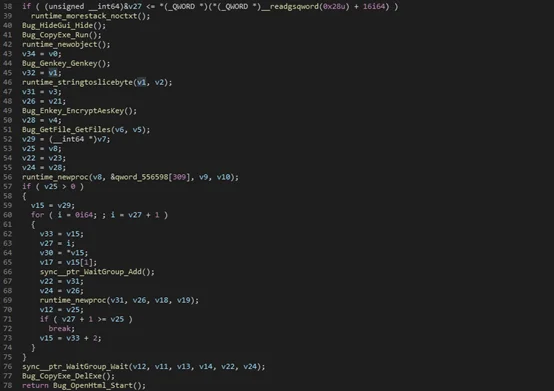

整体流程如下:

整体流程如下:

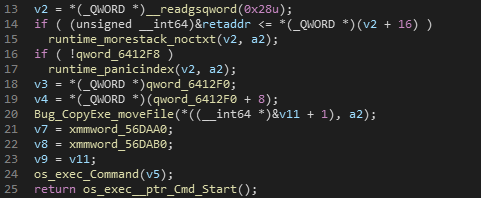

将自身拷贝到%temp%目录下,调用CMD启动

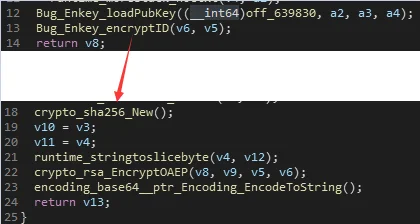

随机生成AES密钥并加载RSA公钥,使用RSA公钥加密AES密钥,作为用户ID

遍历目录

排除如下目录

C:\PerfLogs

C:\Program Files

C:\Program Files (x86)

C:\Windows

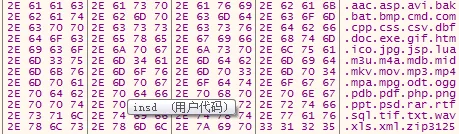

加密的文件后缀类型如下

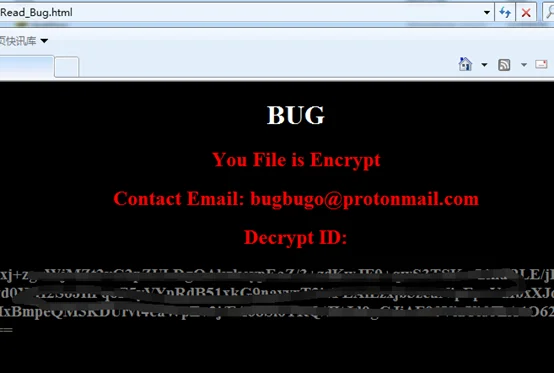

加密文件,后缀为.[bugbugo@protonmail.com].bug

![]()

之后自删除,弹出勒索信

总结

经过测试Bugo勒索家族免杀效果较好,能够绕过国内绝大多数的杀软,另一方面代码结构短小精悍,加密速度非常快,不到五分钟就可以全盘加密。因此,奇安信病毒响应中心提醒用户,疫情在家远程办公,不要点击来源不明的邮件和可执行文件,同时提高个人的安全意识,从而可以防止用户隐私信息被盗取的风险,奇安信病毒响应中心会持续对新型勒索软件进行监控和跟踪。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该家族的精确检测。

IOC

文件Hash:

dd3f0bd96b1982bb57542f02695ec257